Einleitung:

In diesem Artikel möchte ich meine Erfahrungen mit einem Startproblem auf meinem Debian Linux-System teilen und die Schritte zur Fehlerbehebung dokumentieren, die ich unternommen habe, um das Problem zu lösen.

Schritt-für-Schritt-Anleitung:

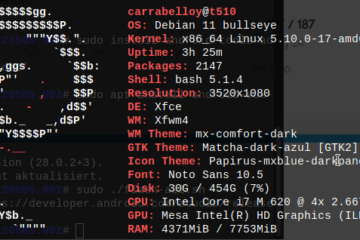

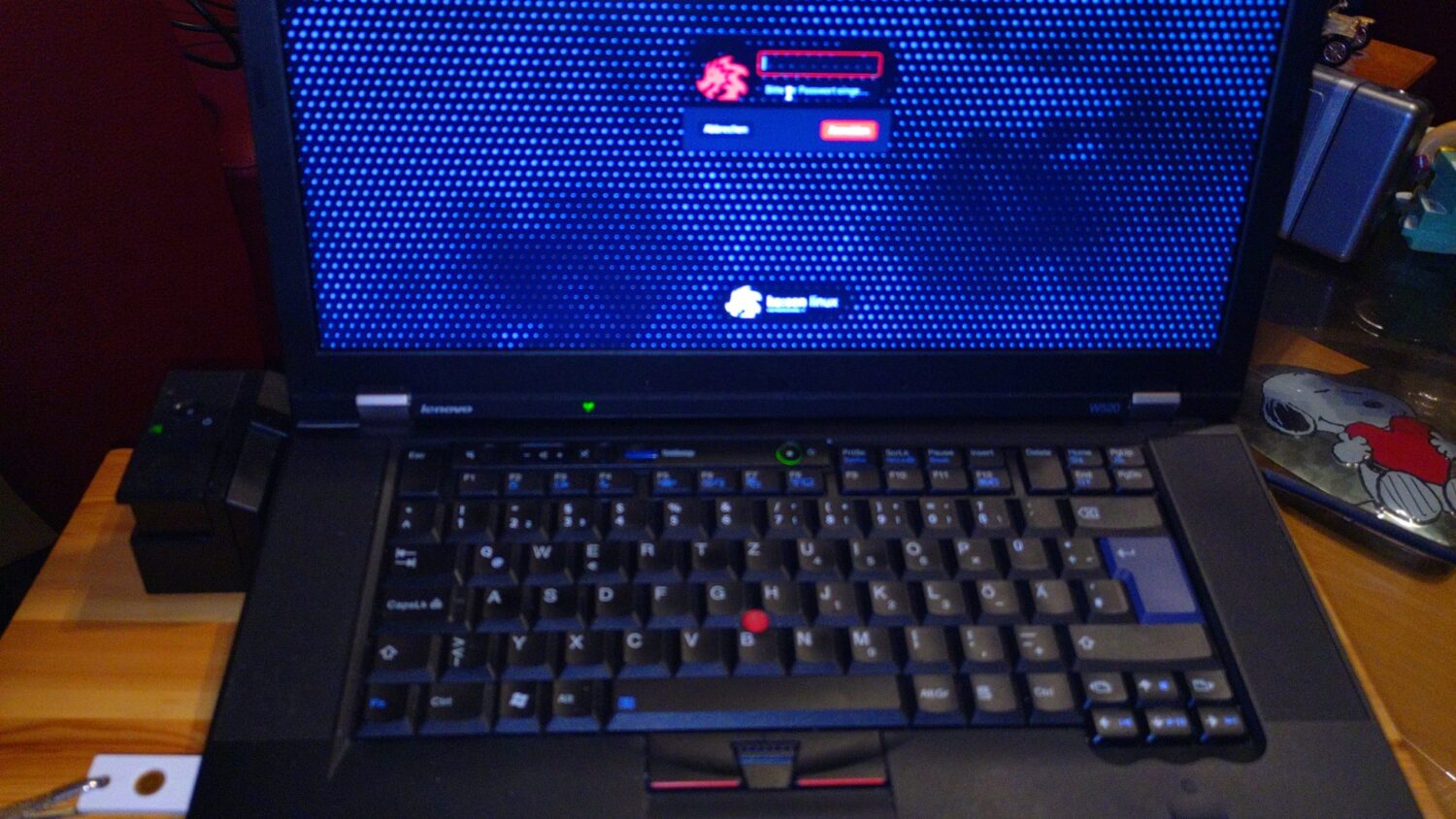

Überblick über das Problem: Beschreibe das Problem kurz, z. B. dass das System nach einem Update nicht ordnungsgemäß startet und auf eine Fehlermeldung hinweist.

Wiederherstellungsmodus: Erkläre, wie du versucht hast, das System im Wiederherstellungsmodus zu starten, und beschreibe, was du dort getan hast, um das Problem zu lösen.

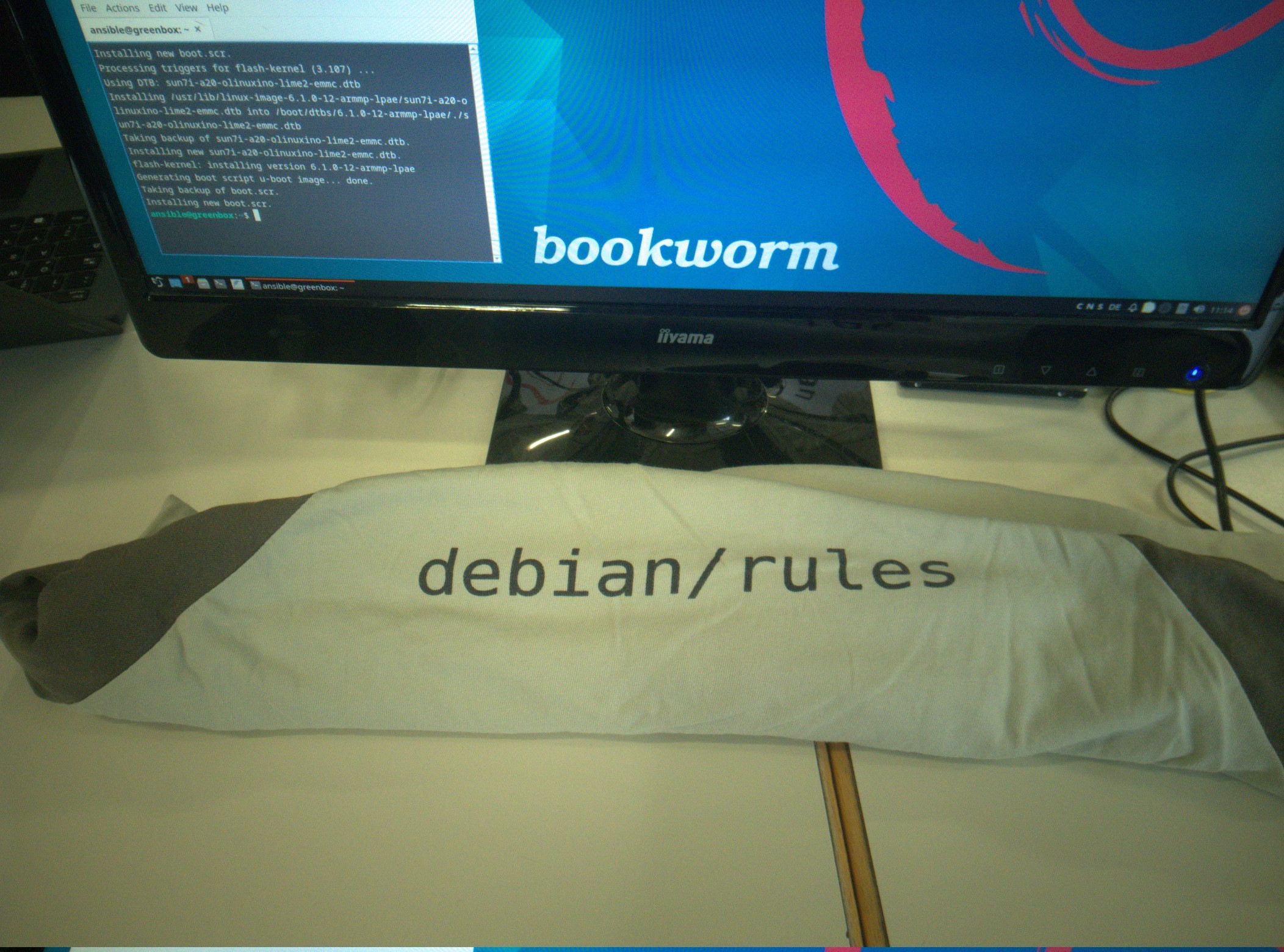

Starten von einem Live-USB: Berichte darüber, wie du ein Live-USB-Laufwerk erstellt hast und das System von diesem Laufwerk aus gestartet hast. Erwähne, welche Diagnosetools du verwendet hast und welche Ergebnisse du erhalten hast.

Problemidentifikation: Beschreibe, welche spezifischen Fehlermeldungen du erhalten hast, wie zum Beispiel die Meldung, dass das Root-Konto gesperrt ist.

Bisher unternommene Schritte: Liste die verschiedenen Ansätze und Schritte auf, die du unternommen hast, um das Problem zu lösen, z. B. das Entfernen von Updates oder das Zurücksetzen des Systems auf eine frühere Version.

Professionelle Hilfe: Erwähne, dass du trotz deiner Bemühungen immer noch nicht in der Lage warst, das Problem zu lösen, und dass du professionelle Hilfe in Betracht ziehst.

Schlussfolgerung: Schließe den Artikel mit einer Zusammenfassung deiner Erfahrungen ab und betone, wie wichtig es ist, bei solchen komplexen Problemen professionelle Unterstützung in Anspruch zu nehmen.

Abschließende Gedanken:

Es ist echt frustrierend, wenn technische Probleme auftreten, die das normale Funktionieren deines Systems beeinträchtigen. Teile deine Erfahrungen und die Schritte, die du unternommen hast, um das Problem zu lösen, auf deinem Blog, um anderen Benutzern zu helfen, die möglicherweise auf ähnliche Herausforderungen stoßen. Benders, wenn du so etwas hast einen Blog. Denke daran, dass professionelle Unterstützung oft der beste Weg ist, um hartnäckige Probleme zu lösen. Ich habe es geschafft und das mit Update auf dem Server und dann das Problem auf meinem Laptop. Ich habe die ganze Nacht mal wieder daran gesessen und lege mich jetzt zunächst ein paar Stunden erst einmal mich hin. Es läuft jetzt alles daher Gute Nacht